La problématique des preuves d’attributs préservant le pseudonymat de l’utilisateur est exposée dans le cahier n°1 « Identités Numériques » de la Chaire, à paraître en mars. Il s’agit ici d’apporter à un fournisseur de service la preuve de l’identité d’une personne ou la garantie que cette personne répond à certains critères, par exemples d’âge (plus de 18 ans), de statut. On distingue à cet égard deux types de preuves. La preuve complète est générée par une entité (l’émetteur) et porte sur un ensemble d’attributs associés à une personne ; elle est techniquement garantie comme valide grâce à la signature apposée par l’émetteur. La preuve dégradée est, quant à elle, générée à partir de la preuve complète sur un sous-ensemble d’attributs. Ces attributs sont choisis sélectivement par la personne concernée afin de répondre à la politique d’accès du fournisseur de service.

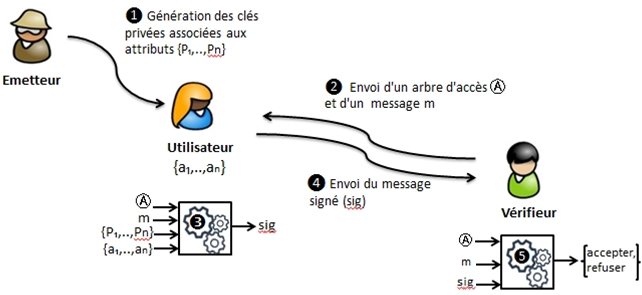

L’équipe de la Chaire travaille actuellement sur un schéma de preuves qui soit plus performant que les solutions actuelles « Idemix » de IBM et « U-Prove » de Microsoft. Pour ce faire, nous nous intéressons aux signatures de type Attribute-Based qui permettent à la fois à la personne de générer une preuve sur un ensemble d’attributs à l’aide de clés privées envoyées par un émetteur, tout en préservant son pseudonymat et au fournisseur de service de vérifier que la preuve dégradée satisfait sa politique d’accès, cette politique étant définie de façon « expressive » (grâce à des opérateurs logiques) sous forme d’arbre d'accès.

Par exemple, l'autorisation d'accès au service est octroyée lorsque la preuve satisfait une « expression logique » : il faut que l'utilisateur fournisse la preuve qu'il a plus de 18 ans OU qu'il possède un permis de conduire.

Le schéma de preuve que nous proposons, basé sur les signatures Attribute-Based, présente plusieurs avantages en termes d'efficacité et de flexibilité. Tout d’abord, la génération de la preuve complète ne repose pas sur un protocole interactif entre la personne et l'émetteur, contrairement aux solutions existantes, ce qui nous permet un gain de bande passante et de temps. Ensuite, la taille de la preuve complète est constante quel que soit le nombre d’attributs utilisés, et ce grâce à l’emploi d’algorithmes d'accumulation qui privilégient l’agrégation d’un ensemble de résultats plutôt que leur concaténation. Enfin, ce schéma gagne en expressivité pour définir la politique d'accès des fournisseurs de services grâce à l’utilisation des arbres d'accès.

Nesrine Kaâniche

Post-doctorante en sciences de l’informatique à Télécom SudParis et membre de la Chaire