Les Pays-Bas disposent d’un système de santé que de nombreux pays lui envient. La qualité des soins pour tout un chacun et la maîtrise des coûts en font un modèle d’excellence. Les Pays-Bas se placent également parmi l’un des premiers pays au monde à faire usage des nouvelles technologies et à innover dans le secteur de la cybersanté. Nous présentons ici leur solution de dossier médical et l’approche visant à garantir un meilleur respect de la vie privée.

Les Pays-Bas disposent d’un système de santé que de nombreux pays lui envient. La qualité des soins pour tout un chacun et la maîtrise des coûts en font un modèle d’excellence. Les Pays-Bas se placent également parmi l’un des premiers pays au monde à faire usage des nouvelles technologies et à innover dans le secteur de la cybersanté. Nous présentons ici leur solution de dossier médical et l’approche visant à garantir un meilleur respect de la vie privée.

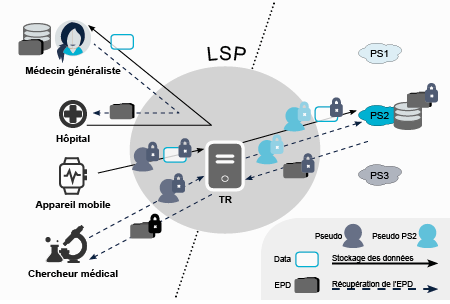

| Glossaire pour la suite de l’article BSN : identifiant national néerlandais du patient ("burgerservicenummer") EPD : dossier médical électronique ("Elektronisch Patiëntendossier") FS : Fournisseur de Services en ligne LSP : infrastructure nationale d’échange d’informations médicales ("Landelijk Schakelpunt") PEP : Polymorphic Encryption and Pseudonymisation PSS : Prestataires de Soins de Santé TR : TRanscripteur |

Dans le but de faciliter le partage des données médicales entre Prestataires de Soins de Santé (PSS),le dossier médical électronique à l’échelle des Pays-Bas, le « Elektronisch Patiëntendossier » (EPD), a été réalisé suite à un projet de loi présenté en 2008 [1]. Pour garantir la sécurité des informations sensibles et personnelles incluses dans l’EPD, le gouvernement a décidé de normaliser l’échange et la circulation des dossiers EPD. Cela a conduit à la création d’une infrastructure spécifique, appelée LSP « Landelijk Schakelpunt », qui met en œuvre l’échange de données médicales entre les PSS. Cette infrastructure se présente sous la forme d’une plate-forme logicielle. Les échanges qui y prennent place ne peuvent être effectués qu’après avoir obtenu le consentement du patient. Ce consentement entraîne l’enregistrement de l’identifiant national du patient, – appelé BSN « burgerservicenummer » – sur la plate-forme du LSP. Cette infrastructure suppose également que le dossier médical du patient est enregistré chez son médecin généraliste.

Lorsque le patient se rend à l’hôpital (cf. figure – partie haute à gauche), son médecin généraliste transmet son dossier EPD, par voie numérique, vers un spécialiste de l’hôpital. À son tour, l’hôpital renvoie les données concernant le traitement du patient au médecin généraliste pour qu’elles soient incluses dans le dossier médical électronique du patient. Le patient a également accès à son dossier et peut consulter toutes les informations y figurant. Tout échange de données médicales se fait à travers l’infrastructure LSP sans qu’aucune donnée ne soit stockée au sein du LSP.

Toutefois, afin d’améliorer le niveau de protection de la vie privée, d’autres projets et solutions ont été développés, avec comme objectif que le patient dispose de la pleine maîtrise de ses données. Parmi ces solutions, mentionnons PEP [2](Polymorphic Encryption and Pseudonymisation). Cette solution a été utilisée pour la première fois en 2017 à grande échelle dans un projet de recherche médicale sur la maladie de Parkinson, mis en place conjointement par le centre médical de l’Université Radboud de Nimègue et par Verily (anciennement Google Life Sciences et filiale de Alphabet, maison-mère de Google, South San Francisco). Cette étude portait sur 650 patients suivis pendant deux ans [3].

L’approche PEP permet aux PSS de stocker les données d’un certain patient chez un Fournisseur de Services en ligne (FS) dans un format chiffré, tout en garantissant que le FS n’apprenne rien, ni sur le contenu, ni sur le propriétaire des données (cf. figure). La confidentialité des données est ainsi assurée. Par ailleurs, les patients utilisent des pseudonymes associés à leurs identifiants uniques tels que le BSN. Ces pseudonymes sont différents d’un FS à un autre, pour les mêmes données, ce qui garantit la non-associabilité des transactions d’un même patient vis-à-vis de plusieurs FS. Il est ainsi impossible pour deux FS de relier les données en leur possession à un même patient. L’approche PEP suppose que chaque FS possède une clé secrète associée à la clé secrète principale X du patient. C’est l’entité principale du protocole, appelée TRanscripteur (TR), qui est chargée de modifier les chiffrés – des pseudo et de l’EPD – de telle sorte que le destinataire puisse les déchiffrer, les clés détenues par l’émetteur et le récepteur étant différentes. Le TR effectue un exercice de recomposition de clés de chiffrement, sans pour autant savoir à quel patient « x » se rapporte les chiffrés manipulés. Le TR est, on le voit, une entité intermédiaire de confiance par laquelle transitent tous les messages. Dans le cas particulier des pseudos, grâce à la propriété de polymorphisme, il est possible pour le TR de modifier l’aspect du contenu chiffré et ainsi d’aboutir à un déchiffré qui est différent de ce qui a été chiffré à l’origine. Cela permet dans le cas du PEP de convertir un pseudo, sous lequel un patient est connu d’une entité, vers un autre pseudo du même patient mais connu d’un FS spécifique.

Vu son potentiel d’applicabilité et d’excellente préservation de la vie privée, l’approche PEP est reprise par de nombreux chercheurs qui l’améliorent et l’adaptent à différents environnements, comme l’attestent les publications [4],[5] et [6].

Souha Masmoudi, Doctorante à Télécom SudParis, Membre de la Chaire VP-IP

Maryline Laurent, Professeure en sciences de l’informatique à Télécom SudParis, co-fondatrice de la Chaire VP-IP

[1] Dossier patient électronique, 05 2008. https://www.eerstekamer.nl/wetsvoorstel/31466_elektronisch

[2] E. Verheul, B. Jacobs, C. Meijer, M. Hildebrandt, and J. de Ruiter. Polymorphic Encryption and Pseudonymisation for Personalised Healthcare. Cryptology ePrint Archive, Report 2016/411, 2016. https://eprint.iacr.org/2016/411

[3] Polymorphic encryption and pseudonymisation for personalised healthcare, https://pep.cs.ru.nl/

[4] Maulany, C., Nateghizad, M., Mennink, B., & Erkin, Z. (2018). Privacy-preserving Distributed Access Control for Medical Data. ICETE.

[5]Network Flows," 2020 IFIP Networking Conference (Networking), Paris, France, 2020, pp. 494-498.

[6] To, Seu Man, “Privacy-Preserving Electronic Healthcare with Self-Monitoring Devices using Trusted Execution Environments”, 2020, https://repository.tudelft.nl/islandora/object/uuid:5f94a350-8311-4ed8-a505-5113220b077e

Voir également les travaux suivants, connexes :

P. Marillonnet, M. Laurent, M. Ates, "Personal Information self-management: A survey of technologies supporting administrative services", Journal of Computer Science and Technology, Springer, 2021

N. Kaaniche, C. Kiennert, M. Laurent, J. Garcia-Alfaro, "Anonymous certification for E-assessment opinion polls", Journal of Ambient Intelligence and Humanized Computing, Springer, In press, DOI 10.1007/s12652-019-01545-2, oct. 2019

N. Kaâniche, M. Laurent, C. Le, M. Vander Plaetse, “A Blockchain-based Access Control Scheme”, position paper, 15th International Conference on Security and Cryptography, SECRYPT 2018, Porto, Portugal, 24-26 July 2018

N. Kaâniche, M. Laurent, “SABE: a Selective Attribute-Based Encryption for an Efficient Threshold Multi-Level Access Control”, 15th International Conference on Security and Cryptography, SECRYPT 2018, Porto, Portugal, 24-26 July 2018