Partant du constat que les services offerts reposent très fréquemment sur du pseudonymat plutôt que de l’anonymat, nous poursuivons nos recherches, to ujours dans l’esprit de limiter la quantité de données divulguées et également de placer l’individu au centre de la gestion de ses pseudonymes.

ujours dans l’esprit de limiter la quantité de données divulguées et également de placer l’individu au centre de la gestion de ses pseudonymes.

Dans le cadre des travaux de la chaire VP-IP, Télécom SudParis a proposé en 2016 un système de gestion des identités respectueux de la vie privée reposant sur la certification anonyme, système que nous avons décrit dans le cahier N°1 “Identités numériques” publié par la Chaire [1]. Cette solution s’appuyait sur l’approche Data protection by design et qui avait pour objectif de fournir aux individus un contrôle total sur leurs identités et données personnelles, tout en permettant aux fournisseurs de services de vérifier que les identités et les attributs sont bien délivrés par un fournisseur d’identités de confiance. La solution permettait ainsi de répondre à la nécessité de réduire la quantité de données divulguées auprès des fournisseurs de services.

Plus précisément, le système de gestion des identités que nous proposons aujourd’hui satisfait plusieurs propriétés estimées d’intérêt. Tout d’abord, il permet aux individus de contrôler leurs identités et leurs données divulguées aux fournisseurs de services, grâce à la divulgation sélective de leurs attributs. Il permet de personnaliser les interactions d’un individu avec plusieurs fournisseurs de services, chaque fournisseur identifiant la personne à l’aide d’un pseudonyme différent. La propriété de non-associabilité entre fournisseurs de services est assurée, ce qui interdit à deux fournisseurs de services d’associer deux pseudonymes – connus de part et d’autre – comme appartenant à une même personne. Enfin, les fournisseurs de services peuvent vérifier que les attributs délivrés par un individu lui appartiennent bien et sont certifiés par une autorité de confiance. Ce nouveau système de gestion des identités peut s’apparenter à une certification sous pseudonymat, en référence à la certification anonyme que nous avons détaillée dans le cahier N°1 “Identités numériques”[1] et dans le livre électronique « Personnalisation de services : quelles technologies pour la préservation de la vie privée ? », [2] de la Chaire VP-IP.

L’apport des signatures malléables

Toutes ces propriétés reposent sur le principe des signatures malléables. Une signature malléable est dans un premier temps émise par une autorité de confiance sur un ensemble d’attributs, à l’intention d’une entité autorisée (un individu dans notre exemple). Seule cette entité autorisée peut ensuite transformer les attributs signés dans les limites fixées par l’autorité (on fait référence alors à une « transformation admissible ») et peut adapter la signature en fonction de cette transformation, avec l’avantage de conserver la validité de la signature de l’autorité.

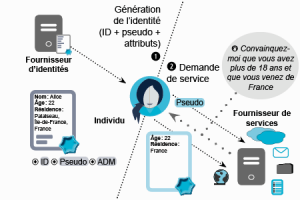

Afin d’intégrer le principe de signature malléable à notre travail, notre idée consiste à attribuer le rôle de l’autorité de confiance « signataire » au fournisseur d’identités et celui de l’entité autorisée « l’assainisseur » (sanitizer) à l’individu. Comme le montre la figure 1, l’individu reçoit du fournisseur d’identités dans un premier temps un message signé certifiant son identité (c’est-à-dire ses attributs tels que son nom, son e-mail, sa nationalité, …). Pour certains attributs, le fournisseur d’identités autorise la personne à effectuer certaines modifications (« ADM » sur la figure 1). Par exemple, pour un individu résidant dans la ville de “Palaiseau”, le fournisseur d’identités peut permettre à l’attribut “lieu de résidence” de prendre plusieurs valeurs comme {“Palaiseau”, “Île-de-France”, “France”}. Le fournisseur d’identités fournit donc à l’individu, en plus des attributs et de la signature, des éléments appelés “modifications admissibles” lui permettant de modifier le message ainsi que la signature.

À la réception, le message formé par les attributs, la signature associée, l’identifiant, le pseudonyme et les modifications admissibles sont stockés localement chez l’individu.

Dans un deuxième temps, la personne qui souhaite accéder à un service sollicite le fournisseur de services souhaité en se référant à un pseudonyme dérivé aléatoirement d’un pseudonyme initialement fourni par le fournisseur d’identités. Le pseudonyme dérivé est spécifique au fournisseur de services sollicité (l’individu utilise donc un pseudonyme différent pour chaque fournisseur de services). Ce dernier lui renvoie une liste des attributs nécessaires pour accéder au service souhaité. Ce faisant, il doit respecter le principe de minimisation de données. En s’appuyant sur cette liste et en respectant les modifications admissibles, l’individu transforme le message signé certifiant son identité. Il peut supprimer des attributs, ou des valeurs d’attributs qu’il ne souhaite pas divulguer et adapte la signature en conséquence. Avant d’être envoyée au fournisseur de services, la signature est « randomisée », c’est-à-dire transformée à l’aide d’un aléa afin de garantir la non-associabilité des actions effectuées par un même individu auprès de plusieurs fournisseurs de services.

Dernier temps de cette séquence, si la signature reçue est correcte, le fournisseur de services peut avoir confiance dans le contenu des attributs personnels car ces derniers sont certifiés par un fournisseur d’identités considéré comme étant de confiance.

Figure 1 : Panorama du système de gestion des identités proposés

Mise en œuvre de cette solution

Notre solution de certification sous pseudonymat permet de préserver la vie privée des individus, tout en garantissant l’authenticité infalsifiable des attributs présentés aux fournisseurs de services. Cette solution a été implémentée et plusieurs mesures de performances ont été conduites sur deux dispositifs différents (un ordinateur portable et un smartphone de type Android 10). Les résultats démontrent de très bonnes performances, avec des temps d’exécution de l’ordre de quelques millisecondes, ce qui prouve que la solution peut satisfaire de nombreux cas d’usage comme le paiement anonyme.

À noter que ce travail rentre dans la catégorie des techniques de préservation de la vie privée, référencées comme « Techniques à tiers de confiance » dans le livre électronique « Personnalisation de services : quelles technologies pour la préservation de la vie privée ? », [2] de la Chaire VP-IP (section 8, page 161 et suivantes). Cette solution a été développée dans le cadre de la thèse de doctorat de Souha Masmoudi, qui porte sur le thème d’une meilleure gestion et contrôle des identités numériques multiples et dont les grandes lignes ont été présentées dans une précédente brève », [3]. Elle sera bientôt soumise dans un journal scientifique de premier plan.

Souha Masmoudi, Doctorante à Télécom SudParis, Membre de la Chaire VP-IP depuis septembre 2019

Maryline Laurent, Professeure en sciences de l informatique à Télécom SudParis, Membre fondateur de la Chaire

[1] Chaire Valeurs et Politiques des Informations Personnelles, Cahier n°1 « Identités numériques » coordonné par Claire Levallois-Barth, mars 2016

[2] N. Kaâniche, M. Laurent, « Personnalisation de services : quelles technologies pour la préservation de la vie privée ? »,Livre électronique de la Chaire VP-IP, ISBN : 978-2-9557308-7-4 9782955730874, avril 2019.

[3] M. Laurent, « Souha Masmoudi, nouvelle chercheuse de la Chaire », Lettre n°15 de la Chaire Valeurs et Politiques des Informations Personnelles, octobre 2019.